沖縄県内のネットワーク構築事例紹介② Fortigate

今日は弊社で構築したネットワークの構築案件で、Fortigate(フォーティーゲート)を使ったネットワーク環境を構築しましたのでその事例をご紹介します。

弊社では市町村の防災用ネットワークの構築実績もあり、その中で良く利用されている事例をご紹介します。

【構築の背景】

構築するネットワークの外部からの不正アクセスを防ぎつつ、ネットワークのアクセス経路も制限したい。また、内部ネットワークに対してもファイヤウォールを設け、不必要なアクセスを防ぎたい。

【ご提案内容】

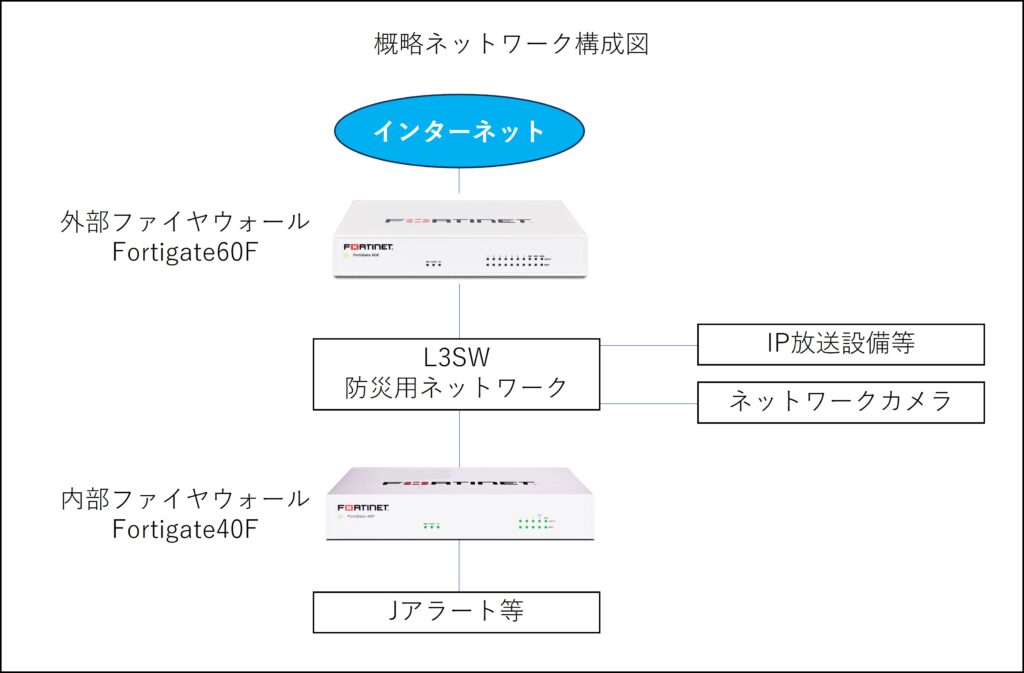

外部ネットワークにFortigate60シリーズを選定し、外部ファイヤウォールとして設置し、その配下に防災用のネットワークを構築します。また、内部用のファイヤウォールとしてFortigate40シリーズを選定し防災用ネットワークと内部ネットワークのアクセスを制御しました。

※防災ネットワークと内部ネットワークの接続が不要な場合は、内部用のファイヤウォールは不要です。大体はJアラートとの連携があるため、内部用のファイヤウォールを設置するのが一般的です。

【各機器の仕様について】

各機器の役割は以下の通りです。

・Fortigate60F

Fortinet社のUTMでルーター兼ファイヤウォールとして機能しています。ライセンスを追加することでIPSやIDS、アンチウイルスなどの機能を利用することが可能です。UTMとして設置する場合はライセンスが必須となります。今回は、IPアドレスを細かく定義し、インターネットにつながる端末、つながらない端末を設定しました。インターネットにつながる端末も、通信に必要なポートのみを開けることによりセキュリティを高めています。

・Fortigate40F

上記と同じくFortinet社のUTMで、今回は内部ファイヤウォールとして利用しています。アクセス制御のみで利用しているため、ライセンスの追加はせずに外部ネットワーク(防災用ネットワーク)と内部ネットワークの境界線にあり、内部のネットワークのアドレスを外部から隠す役割があります。これより外部ネットワークから不正アクセスされても、内部へのアクセスは容易ではありません。こちらもJアラートとIP放送設備の連携など、必要なポートのみを開放し、不要なポートはすべてシャットダウンしています。セキュリティを高めるには内部ネットワークに繋がないことが大前提ですが、どうしても接続しなければならない場合があるため、このような構成で内部ネットワークの安全性を確保します。

・防災用ネットワーク用L3SW

こちらは各ネットワーク毎にVLANを設定しており、主に機器間の接続に利用しています。こちらの機器でも各ポート間の通信を遮断したりして、経路設定を行っております。

UTMに関する説明は過去の記事で紹介しております。

記事:UTMセキュリティって何ができるの?

【最後に…】

弊社では、沖縄県内のネットワーク構築やセキュリティ構築なども行っておりますので、構築先でお困りの際はお気軽にお問い合わせください!

お問い合わせはこちら:お問い合わせ

宜しければ、読者登録をよろしくお願いします。

登録いただくと最新の記事が配信された際にメールにてお知らせいたします。

読者登録はこちら:読者登録